Настройка аутентификации между EIGRP-соседями

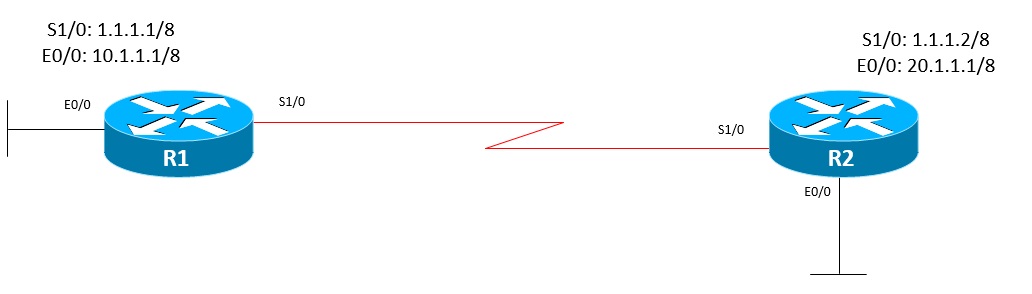

Топология сети:

В данной статье у нас стоит следующая задача: настроить EIGRP-аутентификацию, используя в качестве пароля слово Cisco123.

Интерфейсы настроены в соответствии с топологией, текущая конфигурация EIGRP выглядит так:

R1:

R1#sh run | sec router eigrp 100

router eigrp 100

network 2.0.0.0

network 10.0.0.0

eigrp router-id 1.1.1.1

R2:

R2#sh run | sec router eigrp 100

router eigrp 100

network 2.0.0.0

network 20.0.0.0

eigrp router-id 2.2.2.2

Сообщение аутентификации EIGRP гарантирует, что маршрутизаторы принимают сообщения маршрутизации только от других маршрутизаторов, которым известен один и тот же предварительно согласованный ключ. Если без настроенной аутентификации посторонний пользователь добавляет к сети другой маршрутизатор с иными или неверными сведениями маршрутизации, то могут возникнуть повреждения в таблицах маршрутизации на допустимых маршрутизаторах или атака отказа в обслуживании (DoS). Таким образом, настройка аутентификации на сообщениях EIGRP, отправляемых между маршрутизаторами, предотвратит преднамеренное или случайное добавление другого маршрутизатора к сети и возникновение связанных с этим добавлением неполадок.

EIGRP поддерживает аутентификацию протокола маршрутизации с помощью MD5. Настройка аутентификации сообщений EIGRP состоит из двух шагов: создание цепочки ключей и ключа и настройка аутентификации EIGRP для использования цепочки ключей и ключа.

Шаг 1. Создание цепочки ключей и ключа:

Router(config)#key chain name-of-chain

Router(config-keychain)#key key-id

Router(config-keychain-key)#key-string key-chain-text

Шаг 2. Настройка аутентификации EIGRP с помощью цепочки ключей и ключа (настраивается на интерфейсе в сторону EIGRP-соседа):

Router(config-if)#ip authentication mode eigrp as-number md5

Router(config-if)#ip authentication key-chain eigrp as-number name-of-chain

Настроим цепочку ключей и аутентификацию на интерфейсе S1/0 R1:

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#key chain AuthEIGRP

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string Cisco123

R1(config-keychain-key)#int s1/0

R1(config-if)# ip authentication mode eigrp 100 md5

R1(config-if)# ip authentication key-chain eigrp 100 AuthEIGRP

После того, как на интерфейсе S1/0 настроили аутентификацию, вышло сообщение о том, что соседство EIGRP разрушено, причиной этому является смена режима аутентификации (а точнее, его появление):

*Nov 19 10:20:04.319: %DUAL-5-NBRCHANGE: EIGRP-IPv4 100: Neighbor 2.2.2.2 (Serial1/0) is down: authentication mode changed

Давайте глянем, что происходит с EIGRP на роутере R1:

R1#debug eigrp packets

(UPDATE, REQUEST, QUERY, REPLY, HELLO, UNKNOWN, PROBE, ACK, STUB, SIAQUERY, SIAREPLY)

EIGRP Packet debugging is on

R1#

*Nov 19 10:26:46.542: EIGRP: Sending HELLO on Se1/0 - paklen 60

*Nov 19 10:26:46.542: AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

*Nov 19 10:26:46.696: EIGRP: Se1/0: ignored packet from 2.2.2.2, opcode = 5 (missing authentication)

*Nov 19 10:26:46.873: EIGRP: Sending HELLO on Et0/0 - paklen 20

*Nov 19 10:26:46.873: AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

R1#no debug eigrp packets

EIGRP Packet debugging is off

Как видно выше, маршрутизатор попросту игнорирует EIGRP-пакеты от R2 с ip-адресом 2.2.2.2, причиной является отсутствие аутентификации со стороны R2. Исправим эту проблему:

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#key chain EIGRPAuth

R2(config-keychain)#key 1

R2(config-keychain-key)#key-string Cisco123

R2(config-keychain-key)#int s1/0

R2(config-if)#ip authentication mode eigrp 100 md5

R2(config-if)#ip authentication key-chain eigrp 100 EIGRPAuth

После того, как аутентификация на интерфейсе оказалась настроенной, устанавливается отношение смежности между роутерами R1 и R2:

*Nov 19 10:30:39.209: %DUAL-5-NBRCHANGE: EIGRP-IPv4 100: Neighbor 2.2.2.1 (Serial1/0) is up: new adjacency

Глянем теперь debug-выводы на R1:

R1#debug eigrp packets

(UPDATE, REQUEST, QUERY, REPLY, HELLO, UNKNOWN, PROBE, ACK, STUB, SIAQUERY, SIAREPLY)

EIGRP Packet debugging is on

R1#

*Nov 19 10:32:55.094: EIGRP: Sending HELLO on Se1/0 - paklen 60

*Nov 19 10:32:55.094: AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

*Nov 19 10:32:55.410: EIGRP: received packet with MD5 authentication, key id = 1

*Nov 19 10:32:55.410: EIGRP: Received HELLO on Se1/0 - paklen 60 nbr 2.2.2.2

*Nov 19 10:32:55.410: AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0 peerQ un/rely 0/0

*Nov 19 10:32:57.381: EIGRP: Sending HELLO on Et0/0 - paklen 20

*Nov 19 10:32:57.381: AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

R1#no debug eigrp packets

Как видно выше, теперь в процессе обмена пакетами между R1 и R2 используется аутентификация MD5. На этом настройку безопасного EIGRP можно считать завершенной.